信息安全技术概述

安全攻击

- 安全攻击是危及信息系统安全的活动,即信息在存储、共享和传输中,可能会被非法窃听、截取、篡改和破坏的活动。

- 安全攻击包括两类:

- 被动攻击

- 目的:获得传输的信息,不对信息作任何改动

- 威胁信息的保密性

- 举例:消息内容的泄漏、流量分析

- 主动攻击

- 目的:篡改/伪造信息、改变系统的状态和操作

- 威胁信息的完整性、可用性和真实性

- 举例:伪装、篡改、重放、拒绝服务

- 被动攻击

- 常见的安全攻击如下:

- 消息内容的泄漏:消息的内容被泄露或透露给某个非授权的实体

- 流量分析:通过分析通信双方的标识、通信频度、消息格式等信息来达到自己的目的

- 篡改:指对合法用户之间的通信消息进行修改或者改变消息的顺序

- 伪装:指一个实体冒充另一个实体

- 重放:将获得的信息再次发送以期望获得合法用户的利益

- 拒绝服务:指阻止对信息或其他资源的合法访问。

安全机制

- 安全机制即阻止安全攻击及恢复系统的机制,OSI安全框架将安全机制分为两类:

- 特定安全机制:

- 描述:在同一时间只针对一种安全服务实施一种技术或软件

- 举例:加密、数字签名、访问控制、数据完整性、认证交换、流量填充、路由控制和公证

- 普遍安全机制:

- 描述:普遍安全机制不能应用到OSI参考模型的任一层上

- 举例:可信功能机制、安全标签机制、事件检测机制、审计跟踪机制、安全恢复机制

- 特定安全机制:

安全目标与安全需求

安全目标

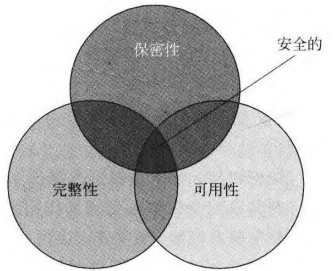

-

信息安全的目标是指能够满足一个组织或者个人的所有安全需求,通常强调CIA三元组的目标:

- 保密性(Confidentiality)

- 完整性(Integrity)

- 可用性(Availability)

这三者通常互相矛盾,因此需要在三者中找到一个合适的平衡点。

安全需求

-

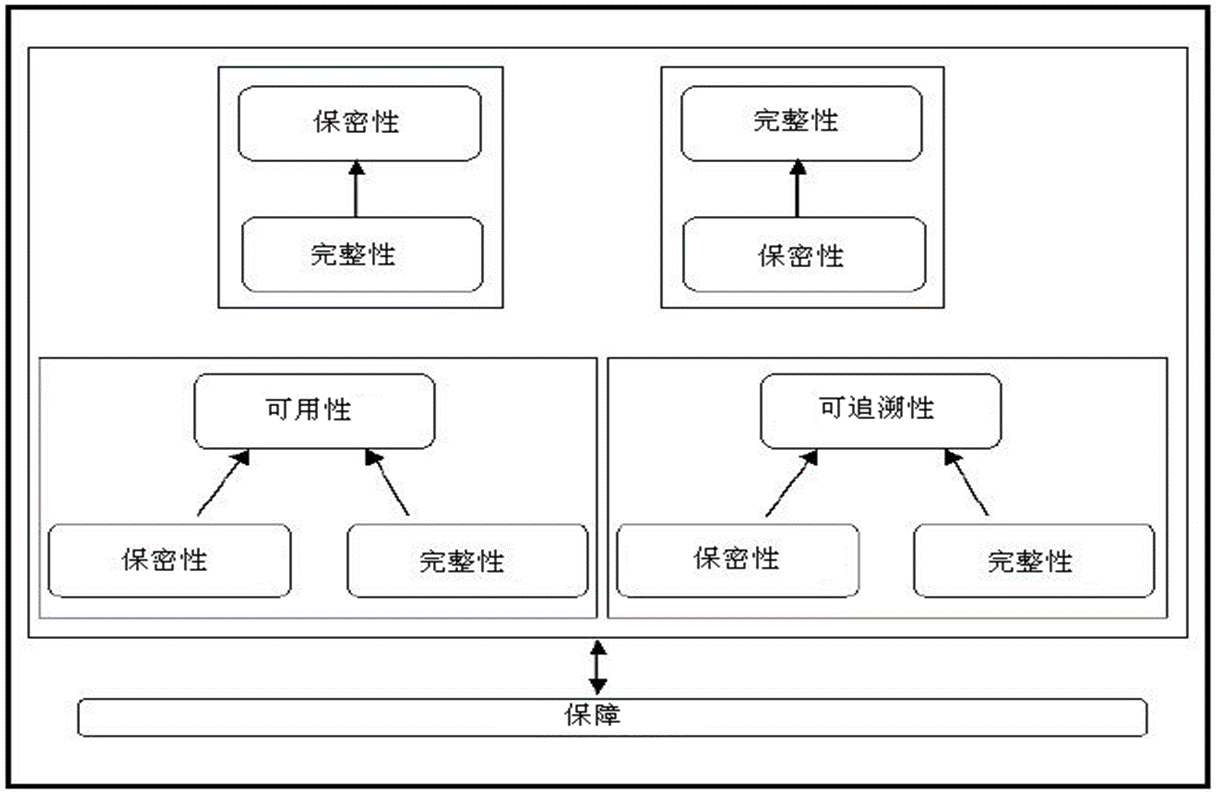

安全需求包括“CIA三元组”+可追溯性+保障,即:

- 保密性(Confidentiality):确保信息只被授权人访问

- 完整性(Integrity):保护信息和信息处理方法的准确性和原始性

- 可用性(Availability):确保授权的用户在需要时可以访问信息

- 可追溯性(Accountability):确保实体的行动可被跟踪

- 保障(Assurance):是对安全措施信任的基础,保障是指系统具有足够的能力保护无意的错误以及能够抵抗故意渗透

-

安全需求之间的关系:

- 保密性依赖于完整性,如果系统没有完整性,保密性就失去意义

- 完整性也依赖于保密性,如果不能保证保密性,完整性也将不能成立

- 可用性和可追溯性都由保密性和完整性支持

- 上面提到的这些安全需求都依赖于保障

安全服务模型

-

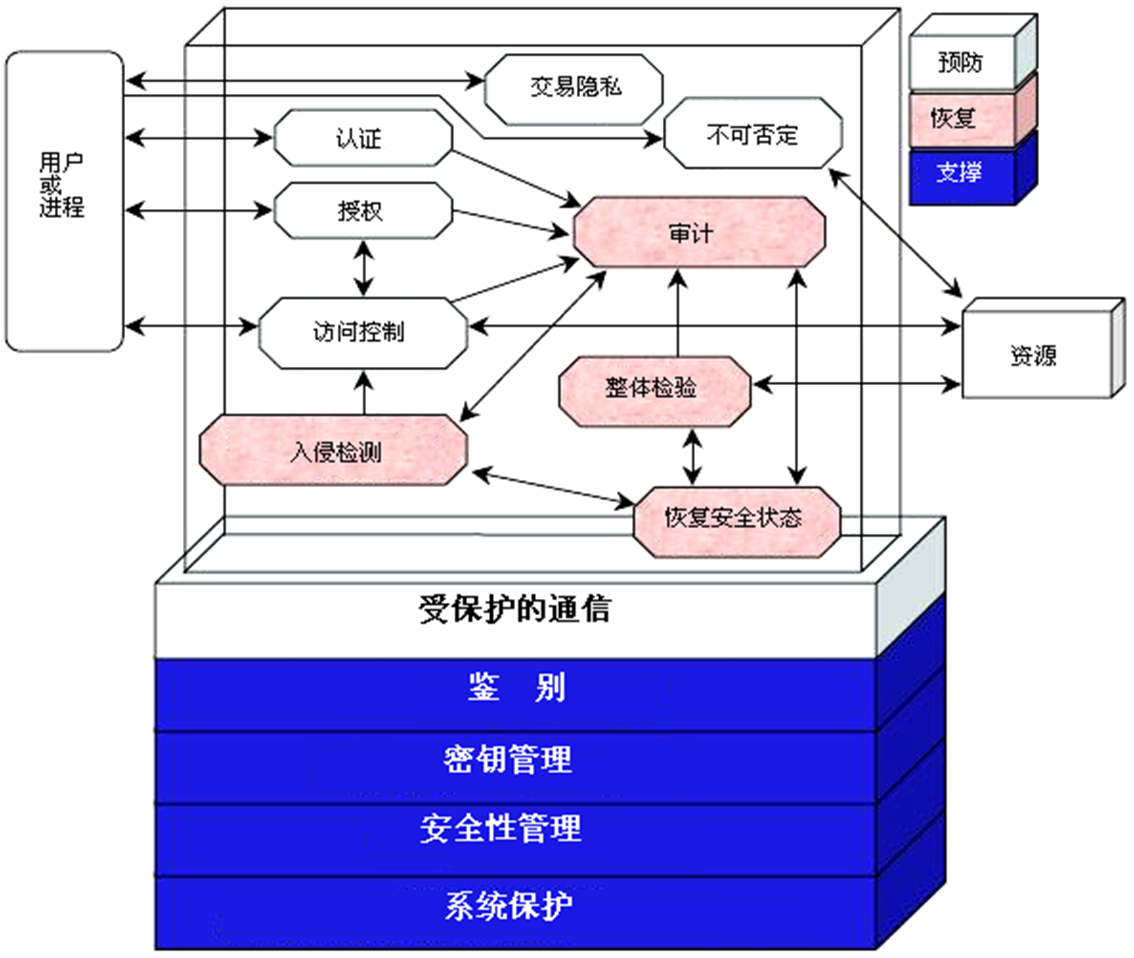

安全服务是加强数据处理系统和信息传输的安全性的一种服务,是指信息系统为其应用提供的某些功能或者辅助业务。安全机制是安全服务的基础,安全服务利用一种或多种安全机制阻止安全攻击,保证系统或者数据传输有足够的安全性

-

模型主要由三个部分组成:支撑服务、预防服务和恢复相关服务

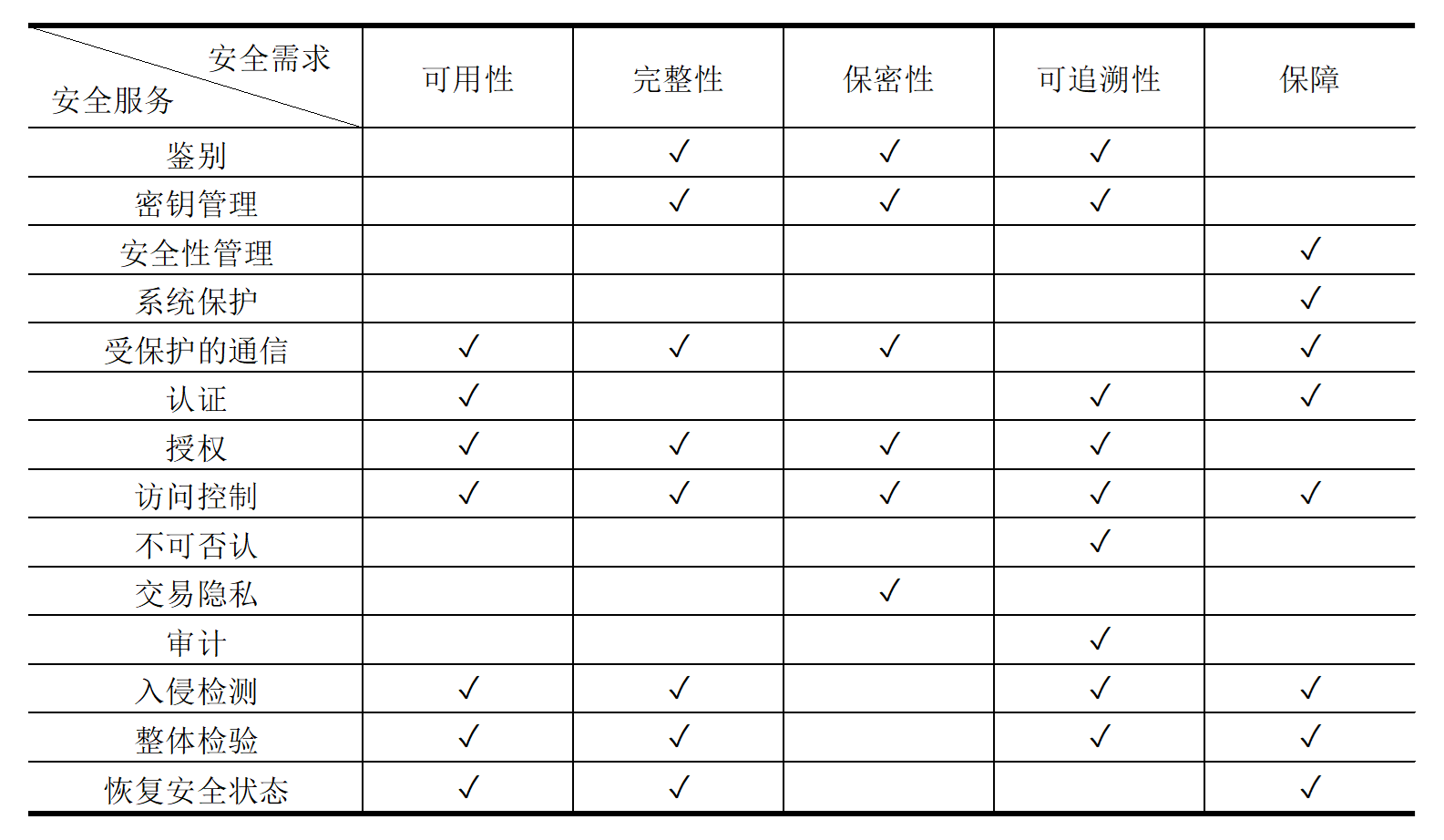

支撑服务

- 支撑服务是其他服务的基础,主要包括:

- 鉴别:它表示能够独特地识别系统中所有实体

- 密钥管理:该服务表示以安全的方式管理密钥。密钥常常用于鉴别一个实体

- 安全性管理:系统的所有安全属性必须进行管理。如安装新的服务,更新已有的服务,监控以保证所提供的服务是可操作的

- 系统保护:系统保护通常表示对技术执行的全面信任

预防服务

- 预防服务能够阻止安全漏洞的发生,包括:

- 受保护的通信:该服务是保护实体之间的通信

- 认证:保证通信的实体是它所声称的实体,也就是验证实体身份

- 授权:授权表示允许一个实体对一个给定系统作一些行动,如访问一个资源。

- 访问控制:防止非授权使用资源,即控制谁访问资源,在什么条件下访问,能够访问什么等

- 不可否认:它是与责任相关的服务,指发送方和接受方都不能否认发送和接收到的信息。

- 交易隐私:该服务保护任何数字交易的隐私

检测与恢复服务

- 检测与恢复服务主要是关于安全漏洞的检测,以及采取行动恢复或者降低这些安全漏洞产生的影响,主要包括:

- 审计:当安全漏洞被检测到时,审计安全相关的事件是非常重要的。它是在系统发现错误或受到攻击时能定位错误和找到攻击成功的原因,以便对系统进行恢复

- 入侵检测:该服务主要监控危害系统安全的可疑行为,以便尽早地采用额外的安全机制来使系统更安全

- 整体检验:整体检验服务主要是检验系统或者数据仍然是否是完整的

- 恢复安全状态:该服务指当安全漏洞发生时,系统必须能够恢复到安全的状态

各部分间的关系

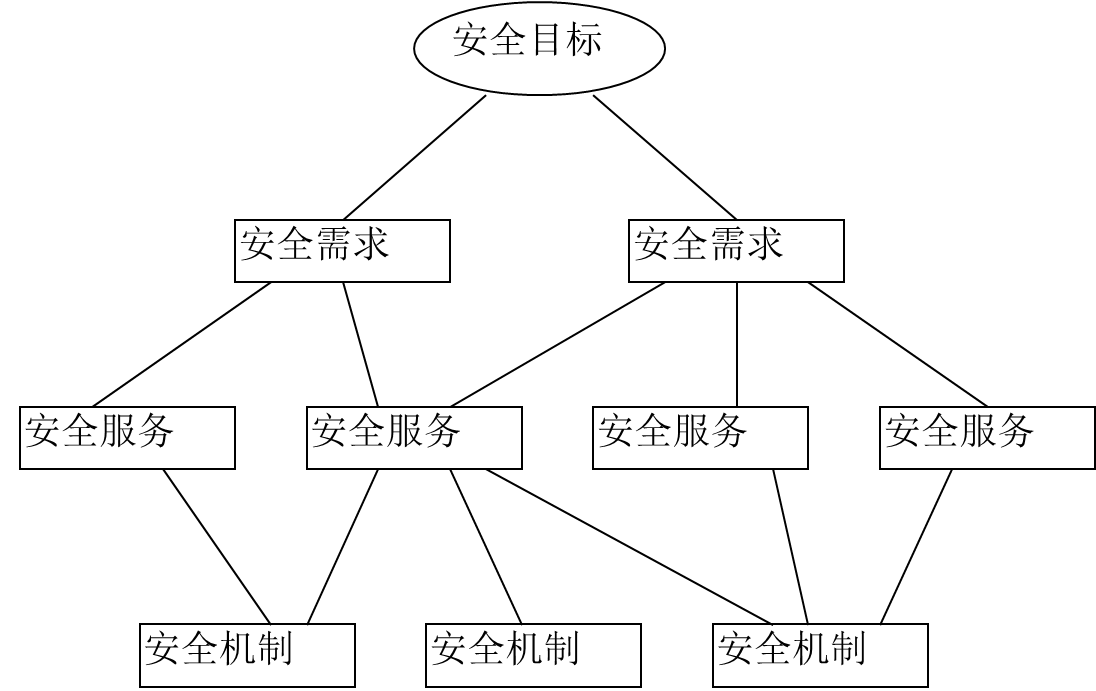

目标、需求、服务、机制间的关系

- 全部安全需求的实现才能达到安全目标

- 不同的安全服务的联合能够实现不同的安全需求

- 一个安全服务可能是多个安全需求的组成要素

- 不同的安全机制联合能够完成不同的安全服务

- 一个安全机制也可能是多个安全服务的构成要素

服务与需求的关系

-

不是所有的安全需求都强制性地要求所有安全服务

-

安全服务并不是完全可以忽略,因为这些安全服务可能间接地使用

-

可用性依赖于完整性和保密性,保障则与可用性、完整性、保密性和可追溯性相关

-

密钥管理服务影响所有的安全需求

信息安全模型

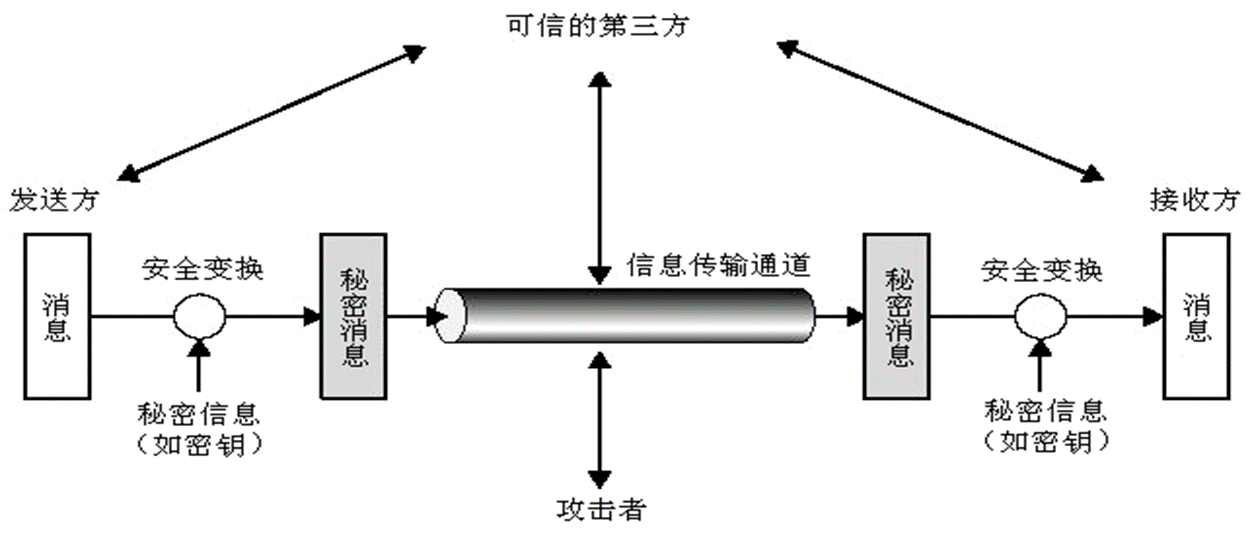

网络安全模型

-

通信一方要通过传输系统将消息传送给另一方,由于传输系统提供的信息传输通道是不安全的,所以在将敏感消息通过不安全的通道传给接收方之前,一般先要对消息进行安全变换,以得到一个秘密的安全消息,这样可以防止攻击者危害消息的保密性和真实性。安全秘密消息到达接收方后,再经过安全变换的逆变换,这样秘密消息可被恢复成原始的消息。在大多数情况下,对消息的安全变换是基于密码算法来实现的,在变换过程中使用的密码算法不能被攻击者窃取。

-

设计安全服务应包括下面四个方面的内容:

- 设计一个恰当的安全变换算法,该算法应有足够强安全性,不会被攻击者有效地攻破

- 产生安全变换中所需要的秘密信息,如密钥

- 设计分配和共享秘密信息的方法

- 指明通信双方使用的协议,该协议利用安全算法和秘密信息实现系统所需要安全服务

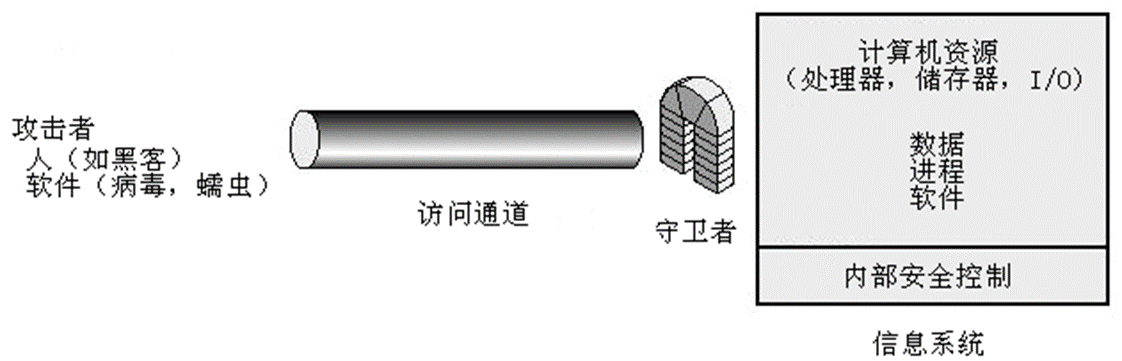

计算机系统安全模型

-

计算机系统主要存在两类攻击:外部入侵系统、内部对计算机系统的攻击。

-

网络访问信息系统能保护信息系统不受有害的访问,如阻止黑客试图通过网络访问信息系统,或者阻止有意和恶意的破坏,或者阻止恶意软件利用系统的弱点来影响应用程序的正常运行。

-

对付有害访问的安全机制分为两类。

- 一类是具有门卫功能的守卫者,它包含基于认证的登录过程,只允许授权的实体不越权限地合法使用系统资源;

- 另一类称为信息系统内部安全机制,它是用于检测和防止入侵者在突破了守卫者之后对信息系统内部的破坏。

网络安全协议

- 对TCP/IP参考模型各层分别增加一些安全协议来保证安全,这些安全协议主要分布在最高三层,主要的协议有:

- 网络层:IPSec

- 传输层:SSL/TLS

- 应用层:SHTTP(Web安全协议)、PGP(电子邮件安全协议)、S/MIME(电子邮件安全协议)、MOSS(电子邮件安全协议)、PEM(电子邮件安全协议)、SSH(远程登录安全协议)、Kerberos(网络认证协议)等

评论